Por Rodrigo Miranda

En un mundo donde la nube es el estándar para desplegar aplicaciones a escala, la seguridad no puede seguir siendo una preocupación secundaria.

AWS provee una gran variedad de servicios para construir soluciones robustas y seguras, pero, ¿cómo saber si lo estamos haciendo bien? Es común encontrar organizaciones que migraron a AWS con urgencia o que escalaron rápidamente sin un diseño de seguridad claro.

Con el tiempo, estas decisiones iniciales pueden dejar huecos difíciles de detectar a simple vista. Ahí es donde entra el concepto de evaluar la postura de seguridad, es decir, entender el nivel actual de protección, identificar riesgos y priorizar acciones.

En este artículo vamos a recorrer cómo evaluar tu postura de seguridad utilizando herramientas y servicios provistos por AWS, guiándonos con el Security Maturity Model, un marco que permite entender en qué etapa estamos y hacia dónde deberíamos evolucionar.

¿Qué es la postura de seguridad en AWS?

Cuando una startup crece, también lo hacen los riesgos. Al principio todo es MVP, velocidad y pruebas. Pero cuando comienzan a manejarse datos sensibles, integraciones críticas o cuentas de clientes, lo improvisado deja de ser opción.

La postura de seguridad es una “fotografía” del estado actual de prácticas de seguridad. Se analiza cómo están configurados los servicios, qué controles hay implementados y qué tan bien protegida está la infraestructura frente a amenazas.

AWS la define como “el conjunto de controles técnicos, procesos y monitoreo que protegen recursos y datos”. Evaluarla implica responder preguntas como:

- ¿Están los buckets S3 expuestos al público?

- ¿Hay claves IAM sin rotar desde hace años?

- ¿Se está auditando la actividad con CloudTrail?

- ¿Tenemos alertas configuradas para eventos sospechosos?

Responder con confianza requiere herramientas, experiencia y un marco de madurez claro.

AWS Security Maturity Model: un marco para evolucionar

AWS propone un modelo de madurez de seguridad para ayudar a las organizaciones a visualizar su estado actual y proyectar mejoras. Este modelo incluye tres niveles:

- Start: Dividido en dos partes, Quick Wins y Foundational, en esta sección se cubren funcionalidades o configuraciones sencillas que agregan alto valor en materia de seguridad.

- Advance: Conocido como Efficient, consta de controles y recomendaciones para adminsitrar la seguridad de manera eficiente.

- Excel: Conocido como Optimized, son optimizaciones finales para pulir nuestra postura y prevenir incidentes.

Este modelo no es prescriptivo, sino una guía que permite:

- Entender el contexto actual de una organización.

- Comunicar el estado de seguridad a stakeholders.

- Priorizar acciones según el nivel de madurez deseado.

Referencia: Home :: AWS Security Maturity Model

6 herramientas clave de AWS para auditar tu seguridad

1. AWS Security Hub

Security Hub es el panel centralizado para evaluar la seguridad. Integra hallazgos de múltiples servicios (como GuardDuty, Inspector, IAM Access Analyzer, etc.) y compara el entorno contra benchmarks como el CIS AWS Foundations Benchmark.

¿Qué información se puede ver?

- Buckets mal configurados.

- Permisos IAM excesivos.

- Recursos sin encriptación.

- Hallazgos críticos ordenados por severidad.

Referencia: Home :: AWS Security Maturity Model

2. AWS Trusted Advisor

Trusted Advisor evalúa la cuenta en busca de configuraciones inseguras o ineficientes. Algunas recomendaciones están disponibles de forma gratuita, otras requieren soporte Business o Enterprise.

Categorías relevantes:

- Seguridad (claves no rotadas, S3 públicos, MFA).

- Cost optimization y performance también pueden tener implicancia indirecta en seguridad.

Referencia: Optimización de la nube – AWS Trusted Advisor

3. IAM Access Analyzer

IAM Access Analyzer permite descubrir recursos accesibles desde fuera de la cuenta, algo crítico cuando hay buckets, roles o claves KMS que podrían estar expuestos.

Este servicio detecta:

- Políticas públicas en S3 o IAM.

- Accesos cruzados con otras cuentas.

- Accesos a KMS externos.

4. Amazon GuardDuty

GuardDuty es el motor de detección de amenazas. Analiza logs de CloudTrail, VPC Flow Logs y DNS logs en busca de comportamientos anómalos.

Ejemplo de hallazgos:

- Accesos desde IPs maliciosas.

- Escaneos de puertos.

- Movimiento lateral en la red.

Activarlo no genera costos inmediatos. Se paga por uso y puede ser un gran aliado en detección temprana.

Referencia:

5. AWS Config

Permite monitorear configuraciones de recursos y validar que cumplan con ciertas reglas. Ideal para aplicar compliance continuo.

Ejemplo de uso:

- Detectar instancias sin etiquetas obligatorias.

- Alertar si se desactiva el versionado en S3.

Se puede integrar con Security Hub para consolidar hallazgos.

Referencia: Herramienta de configuración – AWS Config – Amazon Web Services

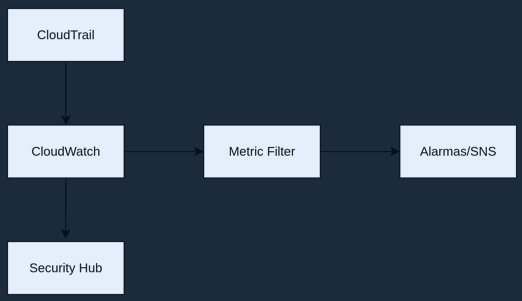

6. CloudTrail y CloudWatch

Aunque no son herramientas de “evaluación” por si mismas, son la base para construir auditoría y monitoreo:

- CloudTrail registra todas las acciones realizadas vía consola, CLI o SDK.

- CloudWatch permite generar métricas, alarmas y tableros.

Referencias: Registros de API – Servicio de registro estandarizado de seguridad – AWS CloudTrail – AWS

Supervisión y observabilidad de Amazon: Amazon CloudWatch – AWS

Diagrama de referencia: evaluación con herramientas nativas

A continuación, compartimos un diagrama conceptual del flujo de algunas de las herramientas disponibles:

Ver diagrama completo: AWS Security Hub

Conclusión

Evaluar la postura de seguridad en AWS no es una eventualidad, sino un proceso continuo que requiere visibilidad, acción y mejora. AWS da las herramientas necesarias para hacerlo sin costo adicional en muchos casos, y con bajo esfuerzo inicial por lo que decir que la seguridad es algo que “mas tarde se resuelve” es solamente demorar una catástrofe.

Recomendaciones para comenzar: plan de acción rápido

- Activar Security Hub y conecta sus integraciones.

- Reforzar las configuraciones con IAM Access Analyzer y AWS Config.

- Automatizar alertas con CloudTrail y CloudWatch.

- Revisar el nivel de madurez actual en el AWS Security Maturity Model y definir metas alcanzables.

- Tip extra: prioriza quick wins que no generen downtime pero tengan alto impacto.

Próximos pasos

En Craftech ayudamos a empresas en toda Latinoamérica a:

- Auditar y reforzar su seguridad cloud.

- Implementar DevOps gestionado.

- Cumplir regulaciones de compliance.

- Integrar observabilidad y respuesta ante incidentes.

¿Quieres ver cómo está tu postura de seguridad en AWS? Agenda una consultoría gratuita con nuestros expertos.